Audit OPSDirectory

Cet outil permet de détecter des erreurs d’implémentation pouvant entraîner des risques sécuritaires.

-

Analyse des manifestes “operationBook” et “operation” afin de détecter l’utilisation de valeurs codées en dur (hard-codec value). Ces valeurs doivent être décrites sous forme de variables d’environnement

Bash, ou de référence à une valeur dans un fichier d’inventaire. -

Les fichiers d’inventaire doivent être chiffrés.

Pour exécuter l’audit :

OPS="Chemin OPSDirectory" automation-cli audit [options: --help]Exemple de rapports

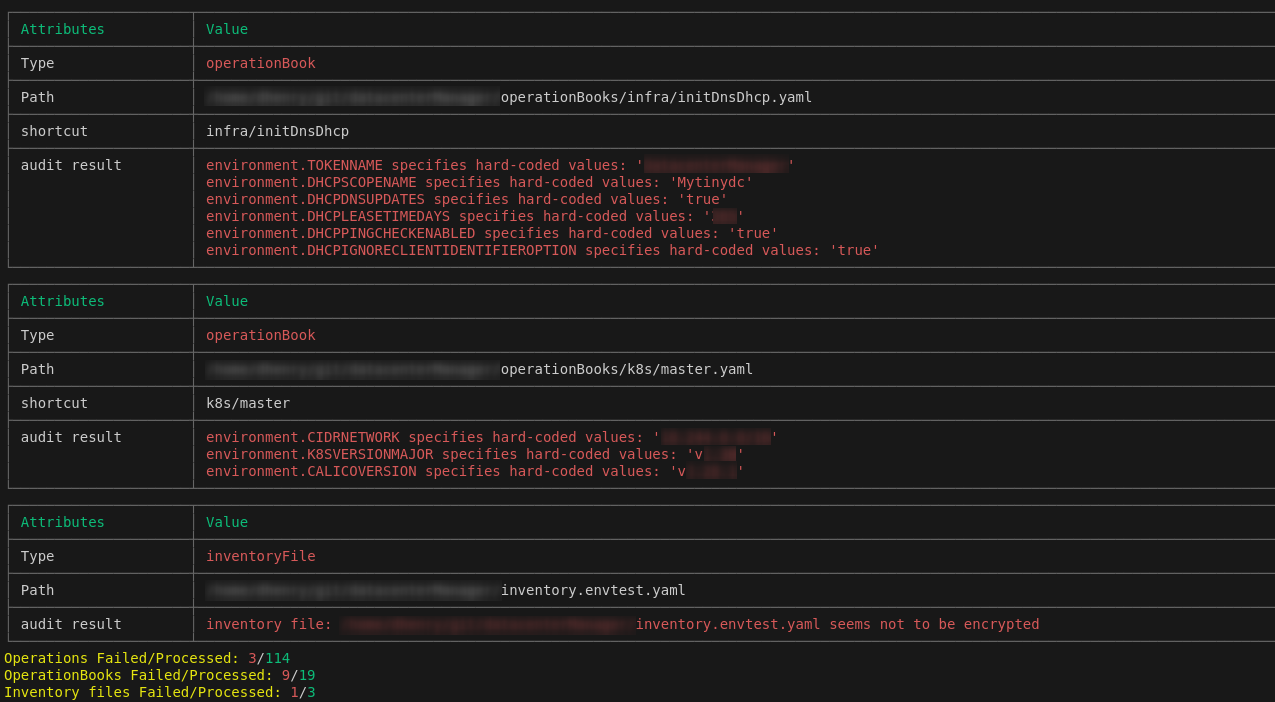

- Contrôle du contenu des variables dans “operationBook et du chiffrement des fichiers d’inventaire

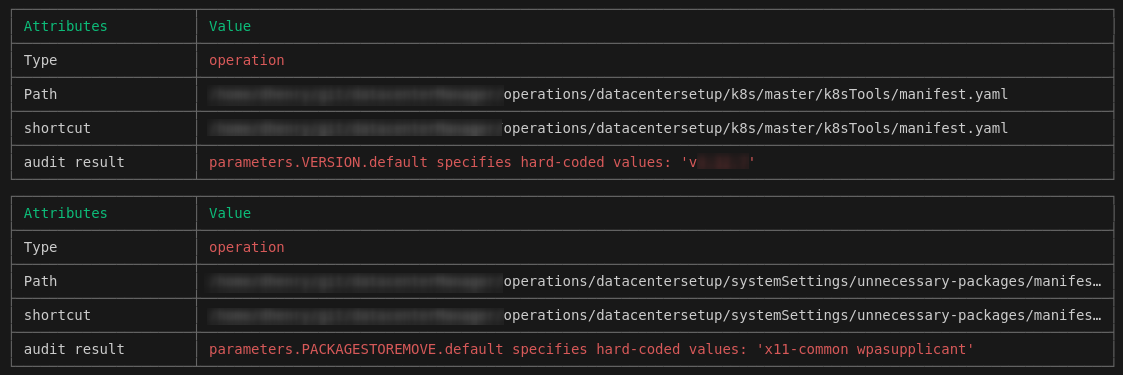

- Contrôle du contenu des variables dans “operation”

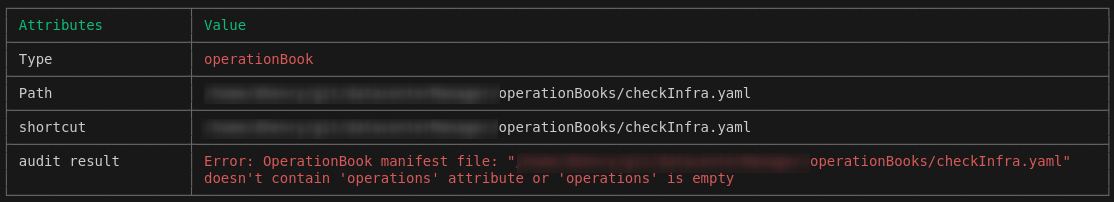

- Contrôle de la sémantique “operationBook”

Le commutateur -json permet d’obtenir ce même résultat au format “JSON”.